11 Oct. 18 Cybersécurité

La Sensibilisation des utilisateurs etle nouveau Règlement RGPD

Sujet largement délaissé par les entreprises, la sensibilisation des utilisateurs est pourtant une étape primordiale dans l’élévation du niveau de sécurité informatique. Avec l’instauration du RGPD et la mise en conformité des entreprises, la formation et la sensibilisation des utilisateurs aux risques numérique va permettre d’améliorer la sécurité des entreprises à long terme.

Rappel sur le Règlement Général de la Protection des Données

Le RGPD (ou GDPR) est un règlement européen qui s’applique depuis le 25 Mai 2018. Auparavant, une grande partie de ce règlement avait déjà été mis en place en France. Il était alors géré par la CNIL.

Objectif du Règlement RGPD

Son objectif est de protéger les données personnelles des utilisateurs et des entreprises.

Pour cela, il oblige les entreprises à mettre en œuvre tous les moyens possibles pour gérer les données personnelles :

- communication sur la collecte des données et tenue d’un registre des traitements appliqués,

- optimisation de la protection de ces données : qui a accès, depuis quand, avec quel équipement, etc., c’est-à-dire traçabilité de ces informations, afin de prévenir leur violation

- meilleur contrôle et meilleure réactivité en cas de fuite

- harmonisation des règlements dans tous les pays européens, avec application sur les données personnelles des citoyens européens (même pour les entreprises hors-Europe mais qui gèrent les données de citoyens européens).

Les peines encourues

Les peines infligées en cas de non-respect de ce règlement sont très dissuasives : une amende pouvant aller jusqu’à 4% du chiffre d’affaires global de l’entreprise ou jusqu’à 20 millions d’euros. De plus, en cas de fuite de données, les entreprises victimes sont tenues à une double communication. D’une part elles se doivent d’aviser immédiatement les utilisateurs concernés, d’autre part elles doivent également faire une déclaration à la CNIL dans les 72 heures.

Les sanctions appliquées en 2017

En 2017, un certain nombre d’entreprises ont déjà été condamnées. Parmi elles, on citera ici quelques exemples.

Darty, condamnée à payer 100 000 € à la suite de la divulgation de fichiers clients en ligne. On retrouve également Facebook, condamnée à une « petite » amende de 150 000 €, qui aujourd’hui avec le RGPD pourrait atteindre un montant bien plus important. Dans le cas de l’entreprise Ouicar, aucune amende n’a été infligée, le but étant de mettre en avant le fait que l’image même de l’entreprise peut être ternie, et donc d’inciter les autres entreprises à protéger leurs données.

La mise en conformité

Afin de régulariser la situation de votre entreprise, voici les différentes étapes qui vous permettront d’être en conformité avec le RGPD.

Dans un premier temps, il est nécessaire d’organiser des groupes de travail transverses multi-métiers. Le but de de pouvoir cartographier les données personnelles qui transitent dans le système d’information de votre entreprise. Les différents services concernés peuvent être le service RH, le service Informatique, Communication, Commercial, etc. Cela permettra de rédiger un listing de toutes les données en votre possession.

Une fois cette liste établie, il est alors nécessaire de faire ressortir les données les plus à risques afin de réaliser une Analyse d’Impact (PIA). Cette analyse mettra en avant les conséquences / les risques pour l’entreprise si ces données sont perdues ou volées.

Un nouveau concept développé par le RGPD est le « Privacy by Design ». Il induit le fait de réfléchir à la sécurisation des données personnelles dès la conception d’un nouveau produit ou d’une application. On pourra par exemple mettre en place un système d’anonymisation des données, qui sera adapté en fonction de l’impact sur l’entreprise. On ajoute alors des briques de sécurité en fonction des besoins.

Le dernier point à développer afin de se mettre en conformité avec le GDPR est la sensibilisation interne des utilisateurs. Les mails frauduleux sont une des sources les plus importantes d’intrusion dans le système d’information d’une entreprise.

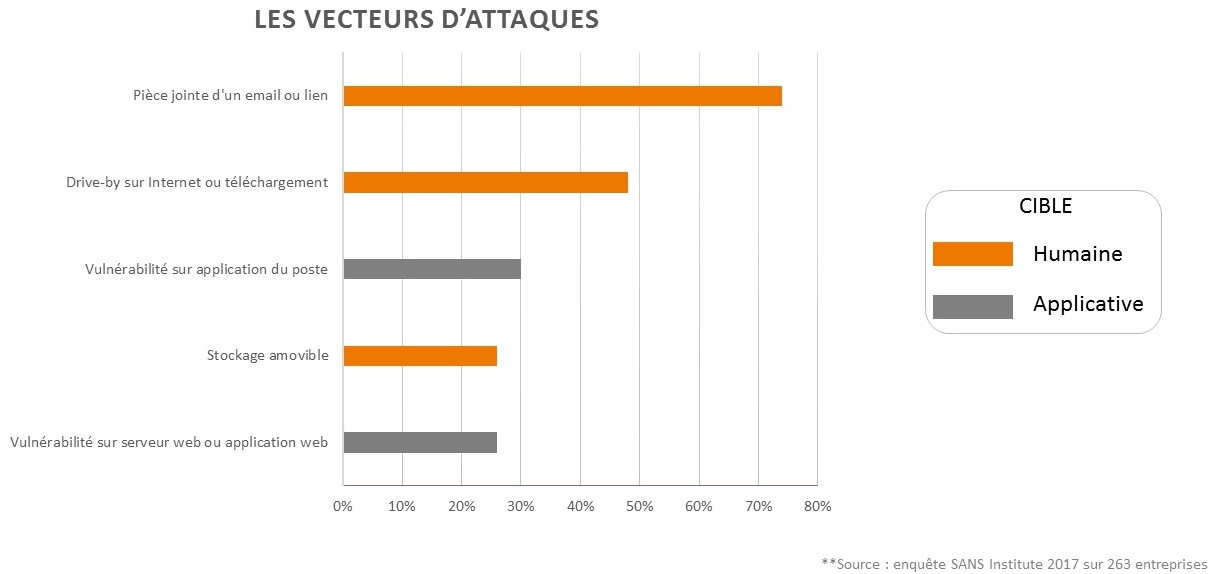

Les vecteurs d’attaques les plus utilisés

Une étude réalisée par le SANS Institute en 2017 a permis de lister les vecteurs d’attaques les plus utilisés. Sur plus de 200 entreprises de toute taille, on s’aperçoit que la cible « humaine » est la plus importante, par rapport à la cible « applicative ». En pratique, cela signifie que la plupart des attaques vont commencer par un mail frauduleux ( phishing / mail de hameçonnage ) contenant une pièce jointe, ou un téléchargement sur internet qui se produit sans que l’utilisateur ne s’en rende compte, ou bien encore via un support de stockage amovible type clé USB.

Les deux autres types d’attaques les plus répandues sont liées à des faiblesses techniques : vulnérabilités sur des applications installées sur les postes de travail, sur les serveurs web ou sur des applications web.

Ces différentes cibles nécessitent donc des solutions différentes pour se protéger des attaques. Pour les attaques applicatives, des briques techniques suffisent à défendre les postes et les serveurs. Mais pour les attaques liées au comportement de l’utilisateur, la seule solution est la sensibilisation et l’apprentissage des gestes sains et des bonnes pratiques.

Aujourd’hui, 30 % des coûts engendrés par les différents types d’incidents de sécurité sont liés à l’humain : cela signifie que la première porte d’entrée dans les SI est attribuable à l’erreur humaine. Malgré les différentes briques de sécurité telles que les pare-feux, ids, anti-virus, etc., c’est l’utilisateur qui, involontairement, va ouvrir un accès à votre entreprise.

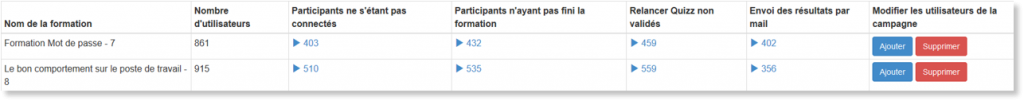

Les 3 étapes pour garantir un bon niveau de sécurité sont donc :

- La sécurité physique (la bonne installation),

- la sécurité logique (les dispositifs pare-feux, etc. et les briques de sécurité)

- et le point le plus important : la sensibilisation des utilisateurs sur les bonnes pratiques liées au risques cyber grâce aux formations en ligne par exemple.

Pourquoi sensibiliser ?

Le bénéfice le plus important d’une sensibilisation des utilisateurs est donc qu’elle permet de réduire considérablement les risques d’attaques.

Les risques d’attaques

Les principaux risques encourus sont de types très variés. La formation et la sensibilisation des utilisateurs vont permettre de réduire les principaux risques d’attaques :

- Les infiltrations via malware : les pièces jointes de mail, les téléchargements, etc. sont des attaques de types ransomware. Les derniers exemples relayés par les médias étaient Wannacry et NotPetya.

- Les usurpations d’identité d’un compte utilisateur : la sensibilisation explique l’intérêt et la manière de mettre en place des mots de passe forts. La mise en place d’une politique de complexification des authentifications permet d’éviter que les comptes utilisateurs ne soient compromis trop facilement.

- Les bonnes pratiques insistent également sur l’importance des mises à jour, tant sur mobile que sur les équipements fixes et les solutions. La gestion de cette partie est en général attribuée à l’équipe IT.

- La non-détection des vulnérabilités ou des incidents : on reconnait plus facilement un type d’attaque lorsqu’on a l’a déjà vu et qu’on nous en a expliqué la méthodologie. Lors d’une attaque ou même en cas de doute, l’utilisateur pourra alors directement contacter le service informatique qui saura prendre les mesures nécessaires et prévenir les autres utilisateurs. Une attaque par phishing ou hameçonnage démasquée par un utilisateur évitera ainsi à tous les autres utilisateurs de tomber dans le piège.

- La sensibilisation axée sur les données personnelles permettra à l’utilisateur de prendre plus de précautions lors de l’envoi de ces données par mail ou pour leur stockage sur des équipements amovibles. La suppression des transferts de données personnelles non-sécurisés réduit le risque de fuite de données sensibles de l’entreprise.

- La connaissance des risques permet de diminuer le risque de divulgation des données personnelles par inadvertance.

La sensibilisation des utilisateurs permet donc de réduire l’ensemble de ces risques.

L’impact pour votre entreprise

Les conséquences d’une attaque par hameçonnage, d’une intrusion ou de fuite de données sont toujours impactantes pour votre entreprise.

En cas de perte de données personnelles, la première conséquence est la dégradation de l’image de marque de l’entreprise. Le cas de Facebook est un très bon exemple, avec la perte des données de près de 80 millions d’utilisateurs…

Lors de la perte de données sensibles ou de propriétés intellectuelles (brevets, secrets industriels, production spécifique à votre entreprise, etc.), ces données pourraient par la suite être divulguées à des clients, voire même à des concurrents.

Dans tous les cas, ces incidents engendrent des pertes financières. Elles peuvent être soit liées directement au vol soit, par répercussion, des amendes ou des dédommagements à des tiers. La CNIL étant en charge de réguler la protection des données personnelles, elle imposera les amendes en conséquence.

Pourquoi les réseaux d’entreprises sont-ils si difficiles à sécuriser ?

L’évolution des pratiques

La problématique semble pourtant simple : pour réduire les risques d’attaques, il suffit de sécuriser le support par lequel toutes les informations transitent, c’est-à-dire le réseau. Mais l’évolution de notre manière de travailler et d’utiliser différentes ressources rend cette démarche épineuse.

La gestion de la mobilité des utilisateurs est délicate : de plus en plus de collaborateurs sont nomades, ou travaillent à distance. Il est donc important également de les sensibiliser sur l’utilisation de wifi non-sécurisé.

La diversification des périphériques rend leur gestion délicate : comment gérer l’utilisation de différents types de périphériques (tablettes, téléphones portables, ordinateurs, etc.), et comment gérer l’application de toutes les mises à jour sur ces équipements ?

De plus, en parallèle, les programmes malveillants évoluent également très rapidement et se multiplient.

Quelques chiffres

Les statistiques qui ressortent de l’enquête du Data Breach Investigation Report – 2015 sont éloquentes. Il en ressort que 30% des incidents de sécurité sont attribuables à l’erreur humaine, et que dans 80% des attaques réussies, le vecteur d’entrée était un phishing ou un faux message. Cela permet déjà aux hackers de récupérer un grand nombre d’informations et de comptes utilisateurs.

De plus, d’après les statistiques Certilience, on décompte 82 secondes entre l’envoi d’un mail frauduleux contenant un faux message et le premier clic sur son contenu. Cela signifie qu’en un peu plus d’une minute, un compte utilisateur peut être compromis.

Concernant le phishing plus précisément, on dénombre chaque mois plus d’un million de sites de phishing… avec une durée de vie moyenne de 8h ! De plus, 50 % des clics sur ces URLs malveillantes sont effectués depuis un terminal non-géré, c’est-à-dire un téléphone portable, une tablette, un ordinateur individuel, etc. Chaque année, le nombre de ransomware est multiplié par 5. Ces quelques chiffres nous permettent de comprendre pourquoi la CNIL, l’ANSSI et maintenant le RGPD incitent largement les entreprises à mettre en place des programmes de sensibilisation des utilisateurs.

Solution de sensibilisation des utilisateurs : les scénarios Certilience

Certilience propose différentes approches pour aborder la sensibilisation des utilisateurs.

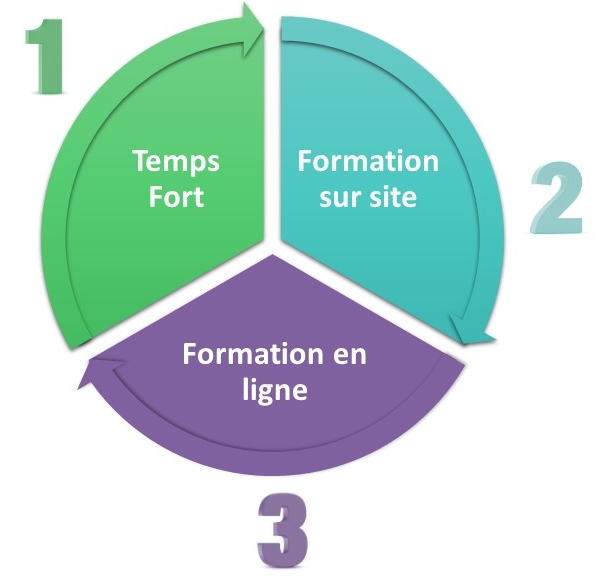

La solution CertiAware est un made-in Certilience qui se déroule en 3 temps.

ÉTAPE 1 : le Temps Fort / Social engineering

Le temps Fort est la mise en place d’un « piège » qui permettra de suivre les réactions et le comportement des collaborateurs face à une tentative d’intrusion. Ces différents scénarios peuvent être un mail de phishing, un sms malveillant, un appel téléphonique, ou une clé USB déposée dans un lieu de passage.

Lors de cette étape, nous allons réfléchir ensemble au scénario idéal correspondant aux besoins et au fonctionnement de votre entreprise. Pour cela, vous profiterez de l’expérience de nos experts pour choisir le scénario qui « fonctionnera » le mieux. Celui qui a en général le meilleur taux de réussite est celui dans lequel notre expert se fait passer pour une personne du service informatique, ou du service communication (pour faire gagner des goodies, etc.).

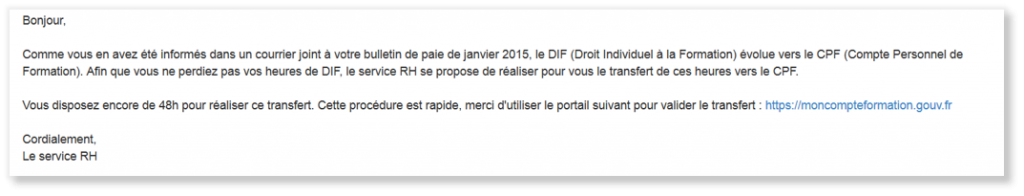

Ce travail collaboratif est très important : nous allons décider avec vous de la manière de formuler le mail, pour qui se faire passer, sur quelle page les utilisateurs seront dirigés, etc.

le phishing par mail

Pour un phishing par mail, voici quelques exemples de sujets utilisés régulièrement :

- Le service informatique demande de changer un mot de passe

- Dématérialisation des fiches de paies

- Évolution Compte Personnel de Formation

- Le service RH met en place un jeu pour Noel / Halloween,…

Vous pouvez également proposer votre propre sujet pour qu’il s’adapte au mieux à votre entreprise.

le phishing par SMS

Pour le scénario « phishing par SMS », un SMS malveillant est envoyé à l’utilisateur, puis il sera redirigé vers une URL malveillante, sur le même principe que le phishing par mail.

le social engineering

Le scénario « appels téléphoniques », ou « social engineering », est une approche plus directe : un expert Certilience appelle les collaborateurs de votre entreprise en se faisant passer pour un prestataire informatique par exemple, et essaie de récupérer le plus d’informations personnelles possible (accès au compte, mot de passe, etc.). Il incitera même le collaborateur à lui donner le contrôle de son ordinateur.

le scénario Clé USB

Pour un scénario par clé USB, nous déposons une clé « infectée » dans une salle de réunion ou sur le parking de l’entreprise. Dès que celle-ci est connectée, Certilience peut alors suivre les personnes qui branchent la clé, voir le nom de leur session, le poste, etc. et vous alerter directement.

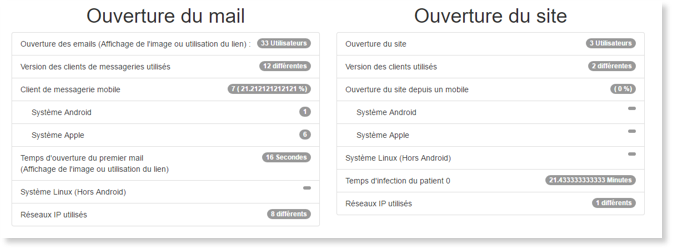

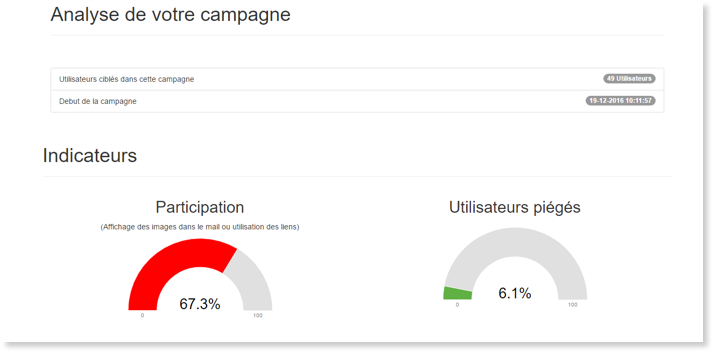

Cette campagne de phishing va générer un panel complet de statistiques sur le comportement des utilisateurs.

Vous retrouverez toutes ces informations sur un portail dédié.

On pourra par exemple voir le temps d’ouverture du mail, qui a ouvert le mail, puis qui a cliqué sur le lien, et surtout qui a donné ses informations.

Vous aurez également accès à des indicateurs plus techniques. Cela vous permettra par exemple de vérifier si la politique de sécurité de votre entreprise est respectée : quels systèmes sont utilisés, quels navigateurs, quels clients de messagerie, etc.

Un tableau récapitulatif permet de faire le point en un coup d’œil : il indique toutes les adresses mails de vos utilisateurs, avec quel appareil ils ont ouvert le message (téléphone, pc, etc.), quel système d’exploitation. Il indique ensuite les 3 étapes clé qui définissent l’évolution du risque : le mail a été ouvert / l’utilisateur a cliqué sur le lien malveillant / la validation du formulaire, c’est-à-dire le comportement le plus à risque car un compte de l’entreprise pourrait être compromis.

En 2017, les campagnes CertiAware ont eu les résultats suivants :

- 82 secondes entre le lancement de la campagne et le premier clic

- 50 % des utilisateurs ouvrent le mail

- 20 % des utilisateurs donnent leur identifiant et leur mot de passe, ou vont jusqu’au bout du scénario.

ÉTAPE 2 : la Formation sur site

L’étape 2 est un temps de formation dans vos locaux. Il se déroule sous forme de stand ou de conférence. Ces ateliers, mis en place par nos experts, permettent d’échanger à la suite de la campagne de l’étape 1, de répondre à toutes leurs questions de vos collaborateurs, de les conseiller et de les former sur différentes thématiques de sécurité. Les thèmes abordés sont définis à l’avance en fonction de vos besoins et/ou des comportements lors de la phase 1.

Les thèmes les plus fréquemment abordés sont les suivants :

- La gestion des mots de passe

- La messagerie

- L’utilisation d’un poste de travail

- L’utilisation smartphone

- La navigation sur internet

- Les médias amovibles

- Les réseaux sociaux

En changeant le comportement de l’utilisateur, la formation autour de ces thèmes permet d’améliorer les risques cyber de l’entreprise, mais change également le comportement de l’utilisateur dans son cadre privé.

ÉTAPE 3 : la Formation en ligne

L’étape 3 est une formation d’e-learning avec une plateforme de formation en ligne. Elle a pour but de revoir les informations dispensées à l’étape 2 et de vérifier leur assimilation. Les sujets abordés lors de ces questionnaires sont définis avec vous.

Vos utilisateurs vont recevoir un mail les invitant à participer à cette formation en ligne ( e-learning), avec le(s) thème(s) choisi(s) et une date butoir.

Ces formations en ligne de e-learning ont une durée de 5 à 7 minutes, pour que les utilisateurs les suivent bien entièrement.

Elles se terminent par un quizz.

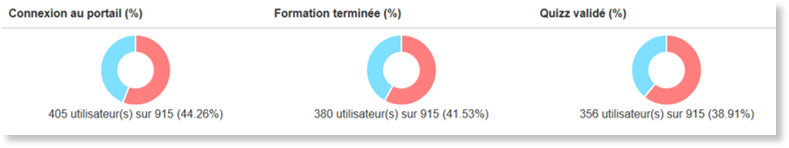

Par la suite, vous aurez à nouveau accès à une plateforme de reporting de cette formation en ligne. Elle permet de suivre l’évolution de l’utilisation de la plateforme de formation (e-learning): qui accède aux formations, qui est allé jusqu’au bout (ce qui permet de relancer les utilisateurs qui n’ont pas terminé), quels sont les résultats aux quizz.

Tout comme pour le phishing, un tableau récapitulatif permet de voir l’ensemble des utilisateurs et les principales statistiques.

En étudiant les résultats du quiz, cela permettra d’échanger directement sur les questions pour lesquelles il y a des résultats faux.

Par la suite, chaque utilisateur reçoit un certificat qui indique qu’il a participé à la formation et qu’il est sensibilisé sur telle thématique de sécurité.

La solution CertiAware répond donc pleinement aux exigences instaurées par le RGPD sur la sensibilisation des utilisateurs. Mais plus encore, l’évolution du comportement des utilisateurs dans leur vie quotidienne va permettre d’améliorer le niveau global de sécurité informatique. Une chance pour tout le monde !