11 Mar. 19 Actualités

Palo alto networks, le pare-feu nouvelle génération

Le pare-feu nouvelle génération de Palo Alto Networks (Firewall appliance) est conçu pour pouvoir activer vos applications en toute sécurité et prévenir les menaces actuelles. Cette approche identifie l’ensemble du trafic réseau basé sur les applications, sur les utilisateurs, sur les contenus et sur les équipements et vous permet de définir vos politiques de sécurité sous la forme de règles de sécurité compréhensibles par tous.

Des options de déploiement flexibles et l’intégration native à cette plateforme de nouvelle génération complètent la politique mise en œuvre et la prévention des cyberattaques partout où se trouvent vos utilisateurs et données : au niveau de votre réseau, de vos terminaux et dans le cloud.

Le détail des briques de sécurité palo alto network

Le pare-feu nouvelle génération comprend un certain nombre de fonctions clés qui permettent d’avoir une visibilité complète de l’application, des contenus associés et de l’identité de l’utilisateur et de prévenir les menaces connues, inconnues et persistantes avancées.

Pourquoi utiliser App-ID ?

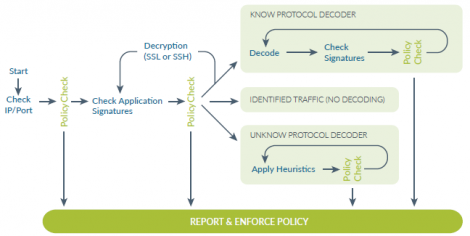

De nombreuses entreprises ne savent pas vraiment quelles sont les applications utilisées, avec quelle intensité et par qui. Le manque de visibilité contraint les entreprises à mettre en place des approches négatives qui consistent à bloquer, de manière sélective, le trafic et les destinations reconnus comme présentant un risque pour l’entreprise. À l’inverse, le pare-feu nouvelle génération vous permet de mettre en œuvre une politique positive dans laquelle vous autorisez, de manière sélective, les applications nécessaires au fonctionnement de votre entreprise, en diminuant nettement le nombre d’attaques possibles de votre entreprise. App-ID est indispensable à la mise en œuvre positive de la plateforme App-ID, identifie les applications qui transitent dans le pare-feu — quel que soit le port ou le protocole — même si le trafic est encapsulé dans un tunnel dans le GRE, utilise des tactiques d’évasion ou est chiffré. App-ID établit même une différence entre les applications et les fonctions applicatives.

Ce niveau de visibilité permet une connaissance parfaite des applications de votre réseau, de leur valeur et de leur risque pour l’entreprise.

App-ID utilise de multiples techniques pour identifier le trafic, notamment :

Demande de Devis personnalisé

- Signatures d’applications — Pour identifier une application, des signatures sont utilisées dans un premier temps pour rechercher les propriétés d’une application spécifique et les caractéristiques de la transaction correspondante. La signature détermine également si l’application utilise son port par défaut ou un port non standard. Si l’application identifiée est autorisée par la politique de sécurité, le trafic fait l’objet d’une analyse plus approfondie afin d’identifier les applications granulaires et d’analyser les menaces.

- TLS/SSL et déchiffrement SSH — Si la fonction App-ID établit que le cryptage TLS/SSL est utilisé, elle peut le décrypter et réévaluer le trafic. Une approche similaire est utilisée avec SSH pour déterminer si l’acheminement par un port est utilisé pour la mise en tunnel du trafic par le biais de SSH.

- Application et décodage du protocole — En ce qui concerne les protocoles connus, les décodeurs utilisent des signatures basées sur le contexte afin de détecter, à l’intérieur des protocoles, les applications mises en tunnel. Les décodeurs valident que le trafic respecte la spécification du protocole, et ils prennent en charge « NAT traversal » et l’ouverture d’œilletons (pour les ports dynamiques) pour des applications comme VoIP ou FTP. Les décodeurs d’applications connues identifient également des différentes fonctions au sein de l’application. En plus de cette identification, ils repèrent les fichiers et autres contenus à analyser pour détecter les menaces ou données sensibles.

- Analyse heuristique — Dans certains cas, il n’est pas possible de repérer des fuites d’applications en utilisant la signature avancée et le décodage de protocole. L’analyse heuristique ou l’analyse comportementale servent parfois à identifier les applications qui utilisent le cryptage propriétaire, comme le partage de fichiers entre pairs. L’analyse heuristique est utilisée parallèlement aux autres techniques App-ID pour permettre une visibilité des applications qui risqueraient autrement échapper à l’identification. L’analyse heuristique est spécifique à chaque application et comprend des contrôles reposant sur des informations comme la longueur du paquet, le débit de la session et la source du paquet.

Avec Application Command Center, vous pouvez voir les applications utilisées dans votre entreprise. Après avoir déterminé la valeur d’une application pour votre entreprise, App-ID vérifie la politique de sécurité concernant ces applications. La politique de sécurité peut comprendre un certain nombre d’actions, notamment :

- Autorisation ou refus

- Autorisation mais analyse du contenu des exploitations de vulnérabilités, de virus et des autres menaces

- Autorisation fondée sur le programme, les utilisateurs ou les groupes

- Contrôle du transfert de fichier ou de données sensibles

- Autorisation ou refus d’un sous-ensemble de fonctions applicatives.

Lorsque vous compilez la liste des applications que vous souhaitez prendre en charge, tolérer ou bloquer, App-ID peut restreindre les applications qui ont un comportement indésirable. Les catégories d’applications, les technologies et les évaluations du risque peuvent servir à définir une politique de sécurité afin de bloquer les applications qui présentent les caractéristiques correspondantes.

Généralement, la mise en œuvre sécurisée d’une application implique de trouver un juste équilibre, dans la politique de sécurité, entre l’autorisation de certaines fonctions applicatives et le refus d’autres fonctions. Par exemple :

- Interdire les courriels, les messages instantanés, les publications et les applications Facebook mais autoriser Facebook, à condition que les utilisateurs se contentent de naviguer

- Autoriser l’utilisation d’applications SaaS comme Dropbox mais interdire les téléchargements. Cette technique permet aux utilisateurs internes d’accéder à l’échange de fichiers personnels mais empêche les fuites d’informations

La liste App-ID est mise à jour chaque semaine de façon dynamique, généralement par l’ajout de 3 à 5 nouvelles applications, en fonction des contributions de la communauté de Palo Alto Networks (clients, partenaires) et des tendances du marché. L’ensembles des App-ID sont classées par catégorie, sous-catégorie, technologie et évaluation du risque. La politique de sécurité peut utiliser ces classifications pour prendre en charge automatiquement de nouvelles applications à mesure que la liste App-ID s’allonge. Vous pouvez également préciser que vous souhaitez examiner les nouvelles applications et déterminer comment les traiter avant d’installer la nouvelle liste.

Pourquoi PAN-OS 8.0 ?

PAN-OS 8.0 comprend de nombreuses améliorations et fonctionnalités visant à fournir aux entreprises de nouveaux moyens significatifs pour prévenir des cyberattaques abouties et sécuriser des environnements de réseau à haute performance, de terminaux et de cloud.

Pour offrir aux entreprises les meilleures capacités de prévention de cyberattaques abouties, la version 8.0 du système d’exploitation des solutions de sécurité PAN-OS® comprend de nombreuses améliorations et fonctionnalités, notamment :

- Sécurité de tout type de cloud AWS, Azure, etc.

- Sécurité SaaS (Office 365®, Box, Slack®) avec visibilité et mise en œuvre

- Préventions des évasions de « sandbox » (bac à sable), automatisation de la détection C2 et optimisation du partage amélioré des renseignements

- Prévention du vol d’identifiants et leur détournement

- Simplification des opérations de sécurité par la gestion, la vitesse et l’automatisation

- Nouveaux modèles de matériel à haute performance pour traiter le trafic crypté, etc.

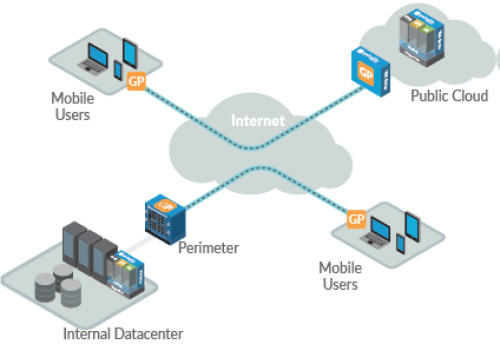

GlobalProtect : la Solution VPN

GlobalProtect vous permet d’appliquer les politiques de sécurité systématiquement à l’ensemble des utilisateurs, où qu’ils soient. Pendant l’exécution de GlobalProtect, les terminaux Windows, OS X, iOS et Android peuvent établir soit une connexion à la demande, soit une connexion sécurisée permanente VPN SSL/IPSec avec le pare-feu nouvelle génération. GlobalProtect permet aux utilisateurs mobiles d’accéder à des ressources internes comme les connexions VPN traditionnelles. Mieux encore, la solution offre le même niveau de visibilité et de contrôle sur les utilisateurs mobiles que sur les utilisateurs à l’intérieur de votre réseau.

Avant de se connecter, GlobalProtect examine le terminal afin de déterminer comment il est configuré et crée un profil hôte (HIP) qui est partagé avec le pare-feu nouvelle génération pendant la connexion. Le pare-feu nouvelle génération utilise le profil hôte pour mettre en œuvre des politiques relatives aux applications qui n’autorisent l’accès à votre infrastructure que si le terminal est configuré et sécurisé correctement. Ces politiques assurent la conformité en matière d’étendue de l’accès accordé par utilisateur et terminal. Les politiques sur le profil d’informations de l’hôte (HIP) reposent sur un certain nombre d’attributs, notamment :

- Système d’exploitation et niveau du correctif de l’application

- Version et état du pare-feu/de la configuration anti-logiciel malveillant de l’hôte

- Conditions personnalisées de l’hôte (par ex., entrées de registre, logiciel en cours d’exécution).

GlobalProtect établit la connexion avec les pare-feu nouvelle génération qui sont déployés, à la périphérie, dans une zone démilitarisée (DMZ) ou dans le cloud. En cas de déploiement de multiples passerelles Internet dans le monde, GlobalProtect établit la connexion avec le pare-feu nouvelle génération qui offre les meilleures performances par rapport à l’emplacement de l’utilisateur mobile.

Vous pouvez également utiliser GlobalProtect au sein de l’entreprise pour surveiller l’accès aux ressources sensibles et aux applications. L’exécution de GlobalProtect sur les pare-feu nouvelle génération vous permet de définir précisément qui est autorisé à accéder aux applications internes. Cette approche en matière de sécurité limite l’accès aux ressources et réduit les passerelles que peuvent emprunter les malwares et cyberattaquants pour obtenir un accès non autorisé. Elle prévient ensuite la propagation latérale et l’exfiltration de données sensibles.

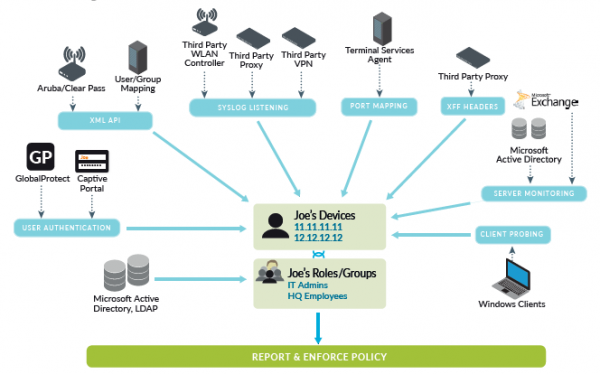

User-ID et groupes de distribution dynamiques

Lorsque vous définissez une politique de sécurité fondée sur l’utilisation d’une application, un élément clé de cette politique consiste à définir qui doit pouvoir utiliser ces applications. Les adresses IP sont inopérantes pour identifier l’utilisateur ou le rôle du serveur en raison de la nature dynamique de la plupart des réseaux. Les fonctionnalités User-ID et les groupes de distribution dynamiques vous permettent d’associer, de manière dynamique, une adresse IP à un utilisateur ou à la fonction d’un serveur dans un centre de données. Ensuite, vous pouvez définir des politiques de sécurité qui s’adaptent de manière dynamique aux évolutions de l’environnement.

Dans les environnements qui prennent en charge plusieurs types d’utilisateurs finaux (par exemple, commercialisation ou ressources humaines) à travers divers sites et technologies d’accès, il est irréaliste de garantir une segmentation physique de chaque type d’utilisateur. À ce titre, une visibilité sur l’activité des applications au niveau de l’utilisateur et pas uniquement de l’adresse IP vous permet d’autoriser plus efficacement les applications transitant dans le réseau. Il est possible de définir des politiques sur le trafic entrant et sortant afin d’autoriser les applications en toute sécurité en fonction d’utilisateurs ou de groupes d’utilisateurs. Exemples de politiques fondées sur l’utilisateur :

- Autoriser le département des TI à utiliser SSH, Telnet et FTP avec des ports standards

- Autoriser le service d’assistance à utiliser Slack

- Autoriser tous les utilisateurs à consulter Facebook mais bloquer l’utilisation des applications Facebook et réserver la publication aux employés du service commercial.

User-ID intègre la fonction de pare-feu nouvelle génération à un large éventail de répertoires utilisateurs et d’environnements d’utilisation des terminaux. Selon votre environnement, il est possible de configurer plusieurs techniques de cartographie d’utilisateurs et de groupes.

→ Surveillance du serveur

User-ID peut être configuré de manière à surveiller les événements d’authentification dans Microsoft Active Directory, Microsoft Exchange et d’autres répertoires. Le suivi des événements d’authentification permet à User-ID d’associer un utilisateur à l’adresse IP du terminal à partir duquel l’utilisateur s’identifie.

Microsoft Active Directory — User-ID peut être configuré afin de surveiller les événements de connexion à un domaine (à partir d’un agent, d’un serveur Windows ou du pare-feu).

Microsoft Exchange Server — User-ID peut être configuré pour surveiller en permanence les événements de connexion à Microsoft Exchange générés par des clients qui consultent leurs courriers électroniques. L’utilisation de cette technique permet de détecter et d’identifier les systèmes clients OS X, Apple iOS, Android et Linux/UNIX, y compris s’ils ne s’authentifient pas directement dans Microsoft Active Directory.

→ Authentification de l’utilisateur

User-ID permet d’obtenir les noms d’utilisateurs lorsque les utilisateurs s’authentifient sur un client GlobalProtect ou à partir d’un portail captif dans le navigateur.

GlobalProtect — Le client GlobalProtect fournit des informations sur l’utilisateur et sur l’hôte au pare-feu nouvelle génération qu’il peut utiliser, à son tour, pour le contrôle de la politique. GlobalProtect s’applique à la fois aux terminaux mobiles et sur site.

Portail captif — Le portail captif est utilisé lorsqu’il n’est pas possible d’identifier l’utilisateur à l’aide des autres dispositifs. Outre une invite explicite de saisie du nom d’utilisateur et du mot de passe, le portail captif peut être intégré au système de gestion fédérée des identités de votre entreprise via SAML 2.0.

- XMLAPI — L’APIXML offre une méthode de programmation pour établir la correspondance entre les utilisateurs et les adresses IP, à travers des intégrations aux technologies de partenaires comme Aruba ClearPass et Mobility Controller.

- Syslog Listening — Dans des environnements de réseaux existants qui authentifient les utilisateurs (par ex., contrôleurs sans fil, 802.1X ou produits de contrôle d’accès réseau (NAC), User-ID permet de suivre les messages syslog pour cartographier les utilisateurs. Les « filtres syslog » extensibles contrôlent l’analyse des messages syslog. Les filtres syslog peuvent être définis par l’utilisateur mais il existe plusieurs filtres prédéfinis, notamment ceux destinés au proxy Blue Coat, aux contrôleurs WLAN et à Pulse Policy Secure.

Après avoir recueilli les informations sur l’utilisateur, User-ID utilise le protocole LDAP pour s’intégrer au service de répertoire afin d’obtenir des informations sur le groupe de cet utilisateur. Par ailleurs, comme pour la cartographie d’utilisateur, l’API XML peut servir d’interface de programmation à un fonction flexible de cartographie de groupe. La cartographe de groupe User-ID permet de formuler des politiques de sécurité pour des groupes, autorisant une mise à jour dynamique des politiques en vigueur lorsque des utilisateurs se joignent à des groupes ou le quittent.

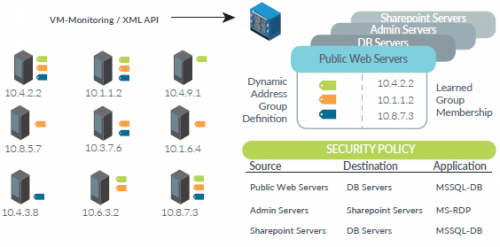

User-ID ne vous montre qu’une partie des données lorsque vous saisissez les adresses IP d’utilisateurs spécifiques. Les serveurs et de nombreux autres équipements ne peuvent pas utiliser un utilisateur pour définir leurs exigences de sécurité d’accès mais leur rôle et leur adresse IP peuvent être tout aussi dynamiques qu’un poste de travail. Les groupes de distribution dynamiques vous permettent de définir une politique qui s’adapte automatiquement aux ajouts, transferts ou suppressions de terminaux. Ils offrent également la flexibilité nécessaire pour appliquer une politique de sécurité à un dispositif selon son rôle dans le réseau.

Un groupe de distribution dynamique utilise des étiquettes comme critères de filtrage pour définir ses membres. Les étiquettes peuvent être définies de manière statique ou enregistrées de manière dynamique. L’adresse IP et les étiquettes correspondantes d’un équipement peuvent être enregistrées de manière dynamique sur le pare-feu en utilisant l’API XML ou l’agent de surveillance VM du pare-feu ; chaque adresse IP enregistrée peut avoir plusieurs étiquettes. Dans les 60 secondes qui suivent l’appel d’API, le pare-feu enregistre l’adresse IP et les étiquettes correspondantes et il actualise automatiquement les informations sur le membre dans le groupe de distribution dynamique. Les membres d’un groupe de distribution dynamique étant actualisés automatiquement, vous pouvez utiliser les groupes de distribution pour suivre les évolutions de votre environnement sans faire appel à l’administrateur système pour modifier la politique et les appliquer.

Threat Prevention

En exploitant les fonctionnalités User-ID, App-ID et le déchiffrement SSL avec le pare-feu nouvelle génération, les fonctions activées par la souscription d’une solution de prévention des menaces ajoutent des fonctionnalités à votre pare-feu nouvelle génération, qui permettent d’identifier et de prévenir des menaces connues dissimulées dans des applications autorisées.

La souscription de la solution de prévention des menaces inclut la prévention des intrusions, un anti-logiciel malveillant réseau et des protections contre l’établissement de connexions de commandes et contrôles.

→ Comment fonctionne l’IPS ?

Les fonctions de prévention des intrusions du pare-feu nouvelle génération détectent et bloquent les tentatives d’exploitation de vulnérabilités et les techniques d’évasion au niveau du réseau mais aussi de l’application, notamment les analyses de port, les dépassements de mémoire tampon, l’exécution de codes à distances, la fragmentation de protocole et l’obfuscation.

Les protections sont fondées sur la correspondance de la signature et la détection d’une anomalie, qui décodent et analysent les protocoles et utilisent les informations recueillies pour bloquer le trafic malveillant et permettre une visibilité à travers les alertes. Le filtrage dynamique détecte les attaques dans plusieurs paquets, en tenant compte de l’ordre d’arrivée et de la succession et en contrôlant que tout le trafic autorisé est bien intentionné et dépourvu de techniques d’évasion.

- L’analyse du protocole à partir d’un décodeur décode le protocole de manière dynamique puis applique intelligemment les signatures afin de détecter les exploitations de vulnérabilités du réseau et des applications

- Attendu qu’il existe de multiples façons d’exploiter une simple vulnérabilité, les signatures de prévention des intrusions sont fondées sur la vulnérabilité elle-même, et permettent une protection plus complète contre un grand nombre d’exploitations de vulnérabilités. Une signature unique peut stopper les multiples exploitations de vulnérabilités d’un système connu ou d’une application

- L’analyse du protocole à partir d’une anomalie détecte une utilisation du protocole non conforme à la RFC, comme une connexion FTP ou URL trop longue

- Faciles à configurer, les signatures personnalisées des vulnérabilités vous permettent d’adapter les fonctions de prévention des intrusions aux besoins spécifiques de votre réseau.

→ Protection antivirus / anti-logiciel malveillant

En utilisant des signatures basées sur le contenu, une protection en ligne contre les logiciels malveillants permet de bloquer ces derniers avant qu’ils n’atteignent l’hôte cible. Les signatures basées sur le contenu détectent des caractéristiques dans le corps du fichier révélatrices de modifications ultérieures des fichiers, même si le contenu n’est que légèrement modifié. Cette fonctionnalité permet au pare-feu nouvelle génération d’identifier et de bloquer des malwares polymorphes qui seraient normalement traités comme un fichier inconnu.

Le moteur d’analyse de flux protège le réseau sans introduire un temps de latence significatif, inconvénient principal des offres d’antivirus réseau qui sont fondées sur des moteurs d’analyse utilisant un serveur proxy. L’analyse des flux pour identifier des logiciels malveillants inspecte le trafic lors de la réception des premiers paquets du fichier, en éliminant les menaces ainsi que les problèmes de performances typiques des solutions individuelles classiques. Les principales fonctionnalités anti-logiciels malveillants comprennent :

- La détection en ligne à partir des flux et la prévention des malware dissimulés dans les fichiers compressés et les contenus web

- La protection contre les charges utiles cachées dans les types de fichiers usuels, comme les documents Microsoft Office et les PDF.

→ Protection contre la commande et le contrôle (logiciel espion)

Nous savons qu’il n’existe pas de solution miracle pour prévenir toutes les menaces qui s’immiscent dans le réseau. Après l’infection initiale, les cyberattaquants communiquent avec le terminal compromis par le biais d’un canal de commande et contrôle (CnC) et l’utilisent pour introduire des logiciels malveillants supplémentaires, émettre d’autres instructions et dérober des données. Les protections contre les logiciels espions identifient ces canaux de communication illicites et les stoppent en bloquant les demandes sortantes à destination de domaines malveillants et en provenance d’outils CnC installés sur des terminaux infectés.

La protection anti-logiciels espions (CnC) offre des fonctionnalités de mise en entonnoir pour les demandes sortantes de DNS malveillants, prévenant ainsi l’exfiltration et permettant l’identification précise du terminal infecté. Vous pouvez configurer l’entonnoir de telle sorte qu’une demande sortante d’adresse IP ou de nom de domaine malveillants soit redirigée vers l’une des adresses IP internes de votre réseau. Cette stratégie bloque efficacement la communication des CnC, et empêche ces demandes de quitter un jour le réseau. Un rapport sur les hôtes de votre réseau qui effectuent ces demandes est établi même si ces hôtes sont identifiables par le serveur DNS. Vous disposez d’une liste quotidienne des terminaux compromis, nécessitant une action, sans la contrainte supplémentaire du délai critique d’une action correctrice car les communications avec le cyberattaquant sont coupées.

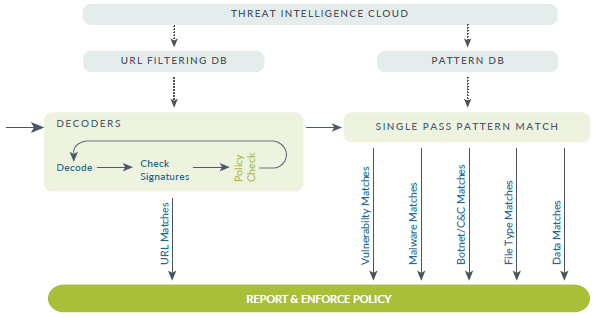

→ Filtrage des URL

Le filtrage des URL complète la fonction App-ID en vous permettant de configurer le pare-feu nouvelle génération afin d’identifier et de contrôler l’accès aux sites internet et de protéger votre entreprise contre les sites internet hébergeant des logiciels malveillants et des pages d’hameçonnage. App-ID vous permet de contrôler applications auxquelles les utilisateurs peuvent accéder, y compris celles qui sont fournies par des connexions internet. Vous pouvez utiliser les catégories d’URL comme critère de correspondance dans les stratégies ; cette méthode permet un comportement fondé sur les exceptions et une application granulaire de la stratégie. Vous pouvez, par exemple, bloquer l’accès de tous les utilisateurs à des sites infectés par des logiciels malveillants ou piratés, à l’exception des utilisateurs qui font partie de l’équipe de sécurité informatique.

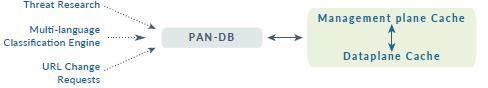

En activant le filtrage des URL, l’ensemble du trafic web est comparé à la base de données de filtrage des URL, PAN-DB, qui contient une liste de millions de sites internet classés en quelque 65 catégories. PAN-DB est mise à jour fréquemment, les catégories d’URL correspondant à des logiciels malveillants et d’hameçonnage sont actualisées toutes les 5 minutes afin d’y intégrer les menaces inconnues auparavant. Pour accéder rapidement et en toute facilité aux URL fréquemment visitées, PAN-DB permet une mise en cache locale très performante et assure une protection contre les adresses URL et IP malveillantes.

En cas d’identification de logiciels malveillants inconnus, d’exploitations de vulnérabilités jour zéro et de menaces avancées persistantes, la base de données de filtrage des URL permet de prévenir les cyberattaques en bloquant les téléchargements de logiciels malveillants et en désactivant les communications de commande et contrôle.

Le filtrage des URL vous permet d’identifier et de prévenir des attaques en cours par hameçonnage en contrôlant, à partir de la catégorie d’URL du site, les sites auxquels les utilisateurs peuvent communiquer leurs identifiants dans l’entreprise. La détection des identifiants d’utilisateur, qui fait partie du filtrage des URL, vous permet d’émettre une alerte ou d’empêcher les utilisateurs de communiquer leurs identifiants à des sites non fiables. En cas de compromission des identifiants dans l’entreprise, la détection des identifiants d’utilisateur vous permet d’identifier la personne qui a communiqué les identifiants afin de remédier au problème.

Threat Intelligence Cloud / Protection des Menaces Inconnues

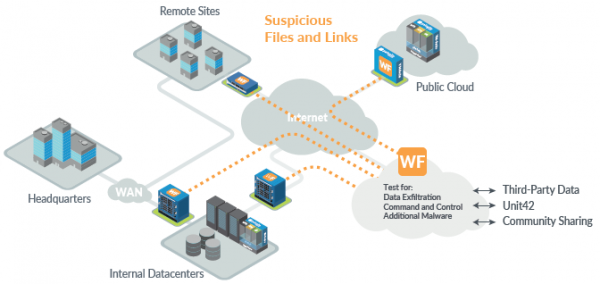

Les menaces connues sont bloquées en amont par les fonctions de filtrage des URL et IPS du pare-feu nouvelle génération, qui assurent une protection de base contre les vulnérabilités, URL et logiciels malveillants et contre les activités de commande et contrôle, qui sont déjà connus. Pour traiter les menaces inconnues, le pare-feu nouvelle génération exploite le potentiel de WildFire.

WildFire, qui fait partie de Threat Intelligence Cloud, est un service spécialisé de renseignements sur les menaces qui identifie les logiciels malveillants inconnus, les vulnérabilités jour zéro et les menaces persistantes avancées par l’analyse statique et dynamique d’un environnement évolutif. Le pare-feu nouvelle génération transmet les fichiers inconnus et les liens contenus dans les courriels à Wildfire pour qu’il les analyse afin de les classer dans les logiciels malveillants, inoffensifs, indésirables ou d’hameçonnage.

Wildfire visite les liens contenus dans les courriels qui lui sont communiqués afin de déterminer si le site web correspondant héberge un exploit ou un logiciel malveillants ou bien des fonctions d’hameçonnage. Les comportements et les propriétés du site web sont pris en compte pour formuler le verdict sur le lien.

Pour détecter des logiciels malveillants et des exploits inconnus dans les fichiers transmis à WildFire, la solution exécute le contenu suspect dans les systèmes d’exploitation Windows, Android et Mac, avec une visibilité complète des types de fichiers usuels, notamment les fichiers EXE, DLL, ZIP, PDF, Microsoft Office, Java, Android APK, les appliquettes Adobe flash et les sites web.

Pour définir la véritable nature des fichiers malveillants, WildFire identifie des centaines de comportement potentiellement malveillants, notamment :

- Modifications apportées à l’hôte — WildFire observe tous les processus de modification de l’hôte, notamment l’activité des fichiers et du registre, l’injection de code, la détection d’une pulvérisation du tas en mémoire (exploit), l’ajout de programmes automatiques, les « mutexs » (exclusions mutuelles), les services Windows et les autres activités suspectes.

- Trafic réseau suspect — WildFireanalyse l’ensemble de l’activité réseau produite par le fichier suspect, notamment la création de backdoors (porte dérobée), le téléchargement de logiciels malveillants ultérieurs, la visite de domaines de mauvaise réputation, la reconnaissance du réseau, etc.

- Détection des techniques anti-analyse — WildFire surveille les techniques utilisées par des logiciels malveillants perfectionnés conçues pour éviter l’analyse des machines virtuelles, comme la détection de débogueur, l’injection de code dans des processus fiables, la désactivation des fonctions de sécurité de l’hôte, etc.

En cas de détection d’une menace inconnue, Wildfire génère automatiquement des protections afin de la bloquer pendant le cycle de vie de la cyberattaque, et partage ces mises à jour avec tous les usagers en moins de cinq minutes. Les mises à jour dynamiques de Threat Intelligence Cloud coordonnent la prévention des menaces de toute la plateforme et elles jouent un rôle décisif dans ses capacités de prévention.

Outre la protection de vos fichiers et liens malveillants et d’exploitation de vulnérabilités, WildFire examine de près les communications sortantes malveillantes, en déjouant les activités de commande et contrôle par des signatures anti-CnC et des signatures de rappel de DNS. Les informations sont également introduites dans le processus de filtrage des URL de PAN-DB, qui bloque automatiquement les URL malveillantes récemment détectées. Cette corrélation des données sur les menaces ainsi que les protections automatiques sont déterminantes pour identifier et bloquer les tentatives d’intrusion en cours et les futures attaques de votre entreprise sans nécessiter de mises à jour de la politique de sécurité ni de validation d’un changement de configuration.

Évolutivité du déploiement du pare-feu nouvelle génération

À mesure que le nombre de pare-feu nouvelle génération augmente dans votre entreprise, la capacité à adapter vos politiques de sécurité rapidement et simplement implique une gestion centralisée de la sécurité.