votre système

mis à l'épreuve !

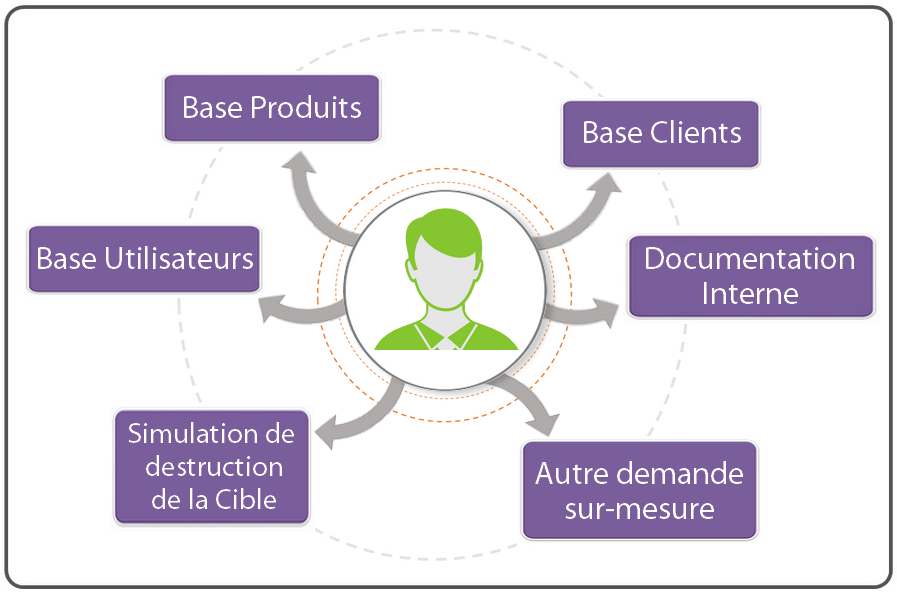

Simulateur d'Attaques Informatiques

Grâce au SIMULATEUR d’ATTAQUES INFORMATIQUES (S.A.I.), nos experts tentent de pénétrer dans votre système et de récupérer vos données,

mais en toute sécurité !

Ces tests d’intrusion, pratiqués par nos auditeurs certifiés, vous garantissent efficacité des méthodes et sécurité du dispositif.

les services Certilience

Si nous ne trouvons rien, vous ne payez rien !

Le cadre est fixé dès le départ :

- Vous définissez la cible à tester,

- Vous ne payez que si nos experts trouvent une faille !

Certilience apporte aujourd’hui une réponse innovante à la sécurisation de votre informatique avec une offre modulable, qui s’adapte à vos besoins et à votre budget.

notre démarche

Une approche qui se développe en 3 étapes :

Définition de vos besoins

Vous définissez le(s) périmètre(s) à tester.

Le prix de chaque cible est fixé à 1000 €.

Recherche de vulnérabilités

Les auditeurs de Certilience testent ensuite le périmètre défini et recherchent les vulnérabilités.

Dans le cadre de cette démarche, Certilience prend les engagements suivants :

- Charte éthique des auditeurs

- Recherche humaine

- Intervenants Certilience uniquement

- Preuve de la récupération de données

- Paiement uniquement au succès

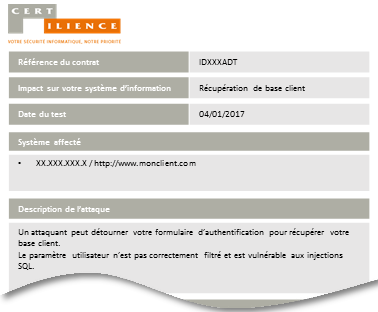

Découverte des résultats

Vous accédez ensuite au rapport des experts avec les préconisations correspondantes.

Les premiers résultats sont accessibles sous 1 mois maximum,

les recherches continuent jusqu’à la date d’échéance fixée préalablement.

Vous pouvez suivre l’évolution des recherches 24h/24, 7j/7 !

En option

Puis en fonction de vos besoins, Certilience peut vous accompagner dans la mise en place des correctifs, et définit un plan d’action pour corriger l’ensemble des vulnérabilités et sécuriser votre périmètre.

….votre système de sécurité est-il

vraiment fiable ?

Testez-le !

C’est gratuit si nous ne

trouvons rien !!